البيئة التكنولوجية

إدارة الحسابات

أمان كلمة المرور (الباسوورد)

غالباً ما تكون كلمات المرور (الباسوورد) هي الحاجز الوحيد بين معلوماتك وأي شخص قد يرغب في قراءتها أو استخدامها أو تعطيلها دون إذنك. كلمات المرور هي مثل المفاتيح: إنها تستطيع فتح الأقفال بنفس الفعالية إذا وقعت في أيدي شخص آخر. قد يكون لديك أفضل نظام أمان ولكن كلمة المرور الضعيفة تعرّض كل شيء للخطر وتنسف كل محاولاتك لحماية بياناتك.

تتمثل أهمية سلامة كلمة المرور الجيدة إذا فكرنا في بعض الاعتبارات التالية:

- تطورت تقنيات اختراق كلمات المرور في السنوات الماضية.

- يمكن للهجمات بأسلوب القواميس الفتاكة أيضاً فك شيفرة الأنماط بالأرقام/الرموز (من خلال البدء بفك الكلمة عبر قائمة احتمالات وكلمات).

- تمت سرقة وحيازة العديد من حسابات الانترنت/المنصات في السنوات الأخيرة (قد تستخدم الهجمات الفتاكة كلمات المرور المسروقة هذه).

تحقق مما إذا كانت كلمة المرور تلبي متطلبات ومعايير السلامة في صفحة اختبار كازبيرسكي لكلمة المرور Kaspersky password testing page. (لا تستخدم كلمات مرورك الشخصية هنا!).

إنشاء كلمات مرور أكثر أماناً.

تعلم كيفية إنشاء كلمة مرور رئيسية باستخدام تقنية قابلة للتذكر. راجع موقع EFF الإلكتروني لاستخدام أسلوب حجر النرد diceware لإنشاء عبارات مرور آمنة. EFF website for using diceware to create secure passphrases

الخطوة 1: قم بإلقاء حجر النرد لمرة واحدة. لاحظ الوجوه التي تظهر دون النظر إلى قائمة المفردات بعد. (على حجر النرد الخاص، يعادل شعار EFF دحرجة واحدة (رمية واحدة).)

الخطوة 2: قد تبدو نتائجك مثل هذه القراءة من اليسار إلى اليمين: 4، 3، 4، 6، 3. اكتب الأرقام في الأسفل.

الخطوة 3: افتح/ي قائمة الكلمات الطويلة لـ EFF’s Long Wordlist [.txt] EFF [.txt]للعثور على الكلمة المقابلة بجانب الرقم 43463.

الخطوة 4: ستجد/ي كلمة «Panoramic». هذه هي الكلمة الأولى في عبارة المرور الخاصة بك، اكتبها.

الخطوة 5: كرر//ي الخطوات 1-4 خمس مرات أخرى للتوصل إلى ما مجموعه ست كلمات.

عندما تنتهي، قد تبدو عبارة المرور الخاصة بك على النحو التالي:

panoramic nectar precut smith banana handclap

الخطوة 6: ابتكر ذكاءك لتذكر عبارتك. قد تكون قصة أو سيناريو أو جملة أو أحجية يمكنك تذكرها، ويمكن أن تذكرك بالكلمات المعينة التي وقع عليها اختيارك بالترتيب (على التوالي).

ملاحظة حول طول كلمة المرور:

أي كلمة سر أقوى؟

- D0g………………….

- PrXyc.N(n4k77#L!evdAfp9

الشيء الوحيد الذي يمكن أن يعرفه المهاجم هو ما إذا كان تخمينه لكلمة المرور مطابقًا تماماً… أم لا. لا يعرف المهاجم مدى طول كلمة المرور، ولا أي شيء حول طبيعة مضمونة أو شكله. لذلك، فبعد أن يستنفذ مختلف قوائم كلمات المرور الشائعة التي يحاول تخمينها، وكلمات مستخدمة في قواعد البيانات والقواميس، إذا لم ينجح في ذلك، سيضطر المهاجم إلى الاستسلام والانتقال إلى شخص آخر، أو البدء في تخمين كل كلمة مرور ممكنة إذا حزرها. وإليك بيت القصيد للتعامل مع ذلك: “تبطين (حشو) كلمات المرور”.

بمجردبدءالبحثالشاملعنكلمةالمرور، فإنالعاملالأكثرأهميةهوطولكلمةالمرور!

لا تحتاج كلمة المرور إلى أن تكون «طويلة بشكل معقد»، لأن «الطول البسيط» غير معروف تماماً للمهاجم ويجب البحث عنه في كل الأحوال. «الطول البسيط»، الذي يتم إنشاؤه بسهولة عن طريق حشو (تبطين) كلمة مرور يسهل حفظها، بحشوة أخرى يسهل تذكرها (وإدخالها فيها)، بمعنى استخدام كلمتين ولكن إضافتهما وتشبيكهما داخل بعضهما البعض. يخلق ذلك كلمات مرور يصعب اختراقها وسهلة الاستخدام أيضاً. لاحظ أن الحشوة البسيطة يمكن أن تتغلب أيضاً على هجمات الاحتمالات المستندة إلى قوائم الكلمات (القاموس)، لأنه حتى استخدام عبارة «Password» الضعيفة ككلمة مرور، التي يسهل أن يحزرها غيرك، فبمجرد أن يتم تبطينها وإضافة أحرف إضافية عليها، فإنها لن تتطابق مع التخمين التقليدي وستتغير الكلمة وتصبح قوية.

لاينبغيأخذالمثال السابق الذي تضمن كلمة «D0g…………………» حرفيًالأنهإذابدأالجميعفيحشووتبطينكلماتالمرورالخاصةبهمبنقاطبسيطةفقط، فسيبدأالمهاجمون بعدة مدة بإضافةنقاطإلىتخميناتهم ليحزروا في النهاية ما تم إضافته إلى الكلمة. بدلاً منذلك، يجبعليكاختراع أسلوب خاص بك يصعب توقعه ويسهل عليك تذكره. يمكنك مثلاًإضافة أمور في الجزء الأول من الكلمة، و/أو جعله متداخلاً في وسط العبارةو/أوإضافةالمزيدفيالنهاية. يمكنكوضعبعضالرموزفيالبداية، والكلمة فيالمنتصف، والمزيدمنالرموزفيالنهاية،وخلطحروفالكلمةباستخدامرموزبسيطة قابلة للتذكر بالنسبة لك. فعلى سبيل المثال يستخدم البعض إشارات مثل «< – >» أو «[*]» أو «^ – ^». ولكنيمكنك أيضاًاختراعشيءخاصبك!

إذا خرجت بكلمة طويلة ولا تُنسى، فسيكون لديك كلمات مرور قوية، ويسهل استخدامها أيضاً.

تقنيات أخرى ممكنة لإنشاء كلمة السر:

- تقنية الحرف الأول: تتضمن هذه الطريقة إنشاء كلمة مرور عن طريق أخذ الحرف الأول من كل كلمة في جملة أو عبارة. على سبيل المثال، نحول الجملة «My favorite color is blue and I love cats» إلى «Mfcibailc».

تقنية العبارة: استخدام مجموعة من الكلمات العشوائية، أو جملة عشوائية سهلة التذكر لتشكيل كلمة مرور قوية. من الأمثلة على ذلك «CorrectHorseBatteryStaple»، وهي طويلة وسهلة التذكر، وفي نفس الوقت ليست نمطية بمعنى لا يسهل أن يحزرها المهاجمون.- تقنية حجر النرد Diceware (والذي يشبه المثال السابق وينطبق عليه أيضاً): ينشأ عن تقنية حجر النرد كلمات مرور عن طريق رمي النرد لاختيار الكلمات من قائمة محددة مسبقًا، مما يضمن العشوائية والأمان. على سبيل المثال، قد تكون نتيجة ضربة النرد «exile artist forum glare degree والذي يمكن أن ينتهي بكلمة مرور مثل «ExileArtistForumGlareDegree» (لاحظ استخدام أحرف كبيرة وصغيرة هنا، وكون الكلمات ليست عبارة متوقعة وإنما كلمات عشوائية).

إدارة كلمات المرور

يمكنك استخدام إدارة كلمات المرور Password Manager لإنشاء كلمة مرور جديدة معقدة للغاية لكل خدمة تستخدمها.

تأكد من أنك تعرف كيفية تأمين الباسوورد إذا رغبت بذلك، عبر عمل نسخ احتياطية Backup لنظام إدارة الباسوورد. (يمكن مثلاً تخزين أية نسخ لقاعدة بياناتك على جهاز كمبيوتر أو الهاتف الذكي أو مساحة التخزين السحابية (كلاود) مثل Google Drive أو Microsoft OneDrive).

إيجابيات وسلبيات استخدام إدارة كلمات المرور المحلية مقابل تلك المستندة إلى برنامج كلاود:

– تخزين كلمات المرور على خوادم (سيرفر) بعيدة (ملكية شركة أو ملكيتك).

– على سبيل المثال، Google Drive أو Dropbox أو خوادم LastPass أو Bitwarden وما إلى ذلك.

– سهولة التزمين Synchronization عبر الأجهزة.

– النسخ الاحتياطية (Backup) المتاحة.

– تخزين البيانات محليًا على جهازك وأوف لاين.

– على سبيل المثال، الكمبيوتر المحمول (اللابتوب) وجهاز الكمبيوتر المكتبي والهاتف الذكي وعصا USB وما إلى ذلك.

– مزيد من التحكم والخصوصية.

– صعوبة التزمين Synchronization والحاجة إلى ضمان عمل نسخ احتياطية.

المصادقة الثنائية

عندما تحاول تسجيل الدخول في حساب ما، فإن المصادقة الثنائية تساعدنا في التأكيد على هوية المستخدم من خلال التحقق من عامل مصادقة واحد مقابل عامل مصادقة ثان. لكي يتم تنفيذ المصادقة الثنائية بشكل صحيح، فإننا نحتاج إلى نوعين مختلفين من العوامل من بين الخيارات التالية:

- شيء بحوزتك.

- شيء يشير لك (أنت).

- شيء تعرفه.

إذا قمت بتنفيذ أكثر من نوعين منهما، فهذا يُعرف بالمصادقة متعددة العوامل.

ضع في اعتبارك نقاط الضعف التالية في المصادقة الثنائية القائمة على الرسائل القصيرة والقياسات الحيوية:

إن المصادقة الثنائية التي تعتمد على الرسائل القصيرة يمكن أن تتأثر في حال تم تبديل شريحة السيم أو عند التعرض للترصد.

المصادقة البيوميترية (القائمة على التعرف على التفاصيل الشخصية مثل العين أو البصمات الخ) يمكن أن تعرضك لمواقف حرجة إذا تمكن شخص ما من الوصول إلى إصبعك. في بعض البلدان، يمكن للشرطة إجبارك على فتح هاتفك إذا استخدمت مصادقة ثانئية بيومترية.

حماية التنزيل

يمكن أن تساعدك الاستراتيجيات التالية في التأكد من أن كل ما تقوم بتنزيله لا يؤذيك في النهاية:

- أن تحوم في الشاشة قبل أن تنقر.

- أن تتحقق من شهادة SSL لموقع الويب.

- أن تستخدم ماسحات الوصلات Link Scanners مثل Virus Total.

- أن تستخدم خدمات كلاود لتحميل المستندات المشبوهة.

- أن تتحقق من مصداقية التنزيلات.

- أن تتحقق من صحة التنزيلات (وإن كانت أصلية) من خلال التوقيع.

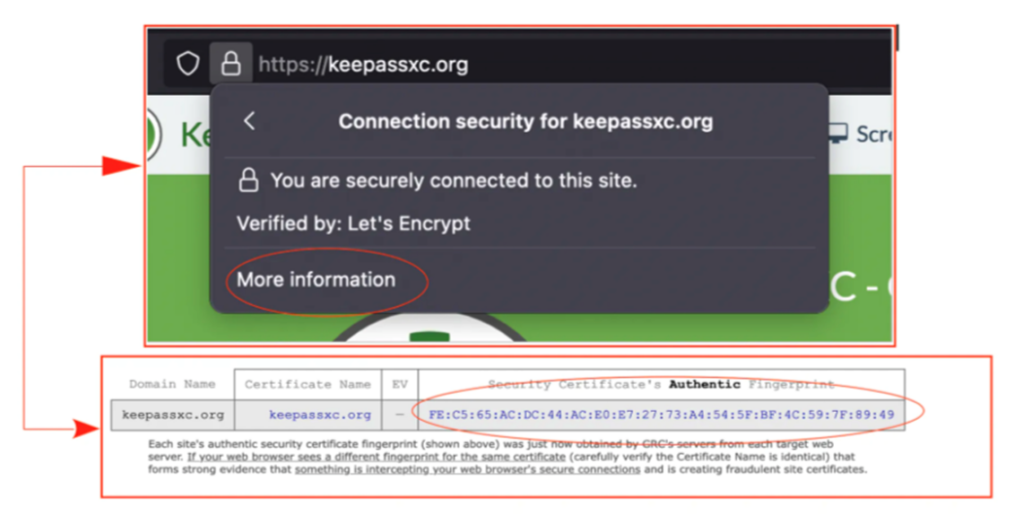

التحقق من شهادات SSL

انقر هنا لمعرفة التفاصيل حول شهادات SSL:

ما هو SSL؟

- التشفير بطريقة SSL: إن مصادقة SSL (شريحة المقابس الآمنة Secure Sockets Layer) تشفّر البيانات المتبادلة بين المستخدم وموقع الويب، مما يجعلها غير قابلة للقراءة لأي شخص يحاول اعتراضها. عند تنزيل ملف من موقع ويب باستخدام SSL، يمكنك أن تكون واثقًا من أن الملف لم يتم العبث به أثناء التنقل.

- مصادقة موقع الويب: تصادق شهادات SSL على موقع الويب، مما يثبت للمستخدمين أنهم يتصلون بموقع شرعي. هذا يقلل من خطر تنزيل الملفات من المواقع المحتالة أو الخبيثة التي تتظاهر بأنها مصادر موثوقة.

من الناحية العملية، يمكنك التعرف على موقع آمن من خلال البحث عن «https ://» في عنوان URL وأيقونة قفل في شريط عنوان المتصفح. يشير هذا إلى أن الموقع يستخدم SSL، مما يجعل تنزيلاتك أكثر أماناً.

التحققمنمصادقةSSL:

- الانتقال إلى موقع الويب: انتقل إلى موقع الويب الذي تريد التحقق من شهادة SSL الخاصة به.

- انقر فوق رمز Padlock: في شريط العناوين، انقر فوق رمز القفل بجوار عنوان URL. هذا يشير إلى وجود اتصال آمن.

- عرض تفاصيل المصادقة (شهادة SSL): ستظهر نافذة صغيرة أو لائحة بأسهم. ابحث عن خيار مثل Certificatie أو «Certificate Details» وانقر عليها.

- تحديد موقع بصمة الإصبع: في نافذة Certificate Details ابحث عن الأقسام المسماة «SHA-256 Fingerprint‘ أو» SHA-1 Fingerprint‘. تكون هذه عادة تحت «Details».

- نسخ بصمة الإصبع: نسخ سلسلة الشخصيات بأكملها التي تمثل بصمة الإصبع.

- التحقق من بصمة الإصبع: قارنبصمةالإصبعالمنسوخةبالبصمةالمطروحة من قبلالمصدرالموثوقبه. يمكنأنيكونهذامنالموقعالرسميأوموقعهيئةالشهادات (CA) أومصدرآمنآخر. علىسبيلالمثال، قدتجدالبصمةالمشروعةعلىالصفحةالخاصة بإجراءات الخصوصية والأمان في الموقعأوعنطريقالاتصالبالمسؤولين عنالموقع.

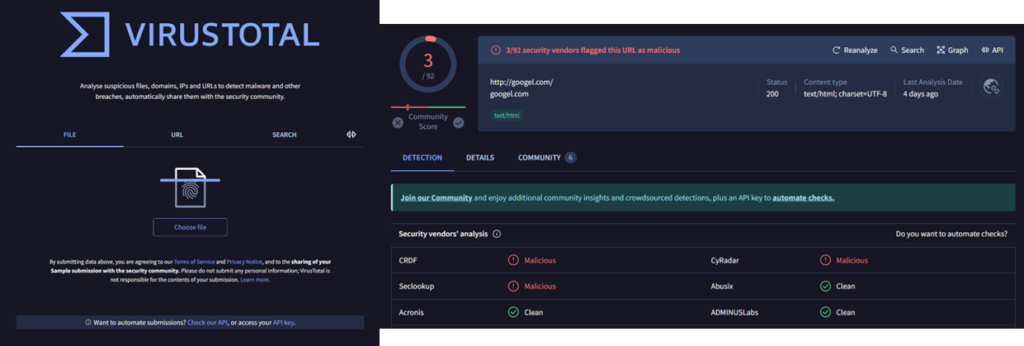

التحققمنعناوينURLوالملفاتوالمزيدباستخدامVirustotal

انقر هنا لمعرفة تفاصيل تحليل الملفات والمجالات Domains وعناوين الإنترنت IP وعناوين الروابط URL مع Virustotal

إن Virustotal والذي رابطه https://www.virustotal.comهوموقعويبيساعدكعلىتحليلالملفاتالمشبوهةوالمجالاتDomains، وعناوينالإنترنتIP والـ URL. إنهيعملعلىالنحوالتالي:

- المسح الشامل (عمل “Scan” شامل: يقوم نظام الفيروس الشامل VirusTotal بفحص الملفات وعناوين الـ URL باستخدام أكثر من 70 ماسح (سكانر) مضاد للفيروسات، وخدمات حظر روابط خاصة بعناوين الـ URL، مما يوفر تحليلًا مفصلاً ومشاركة للنتائج مع المستخدمين والشركاء المعنيين بالأمن والأمان.

- مساهمة المجتمع: يمكن للمستخدمين إرسال الملفات وعناوين URL، والمساهمة في أمن تكنولوجيا المعلومات العالمي من خلال المساعدة في تحديد ومشاركة المعلومات حول المحتوى الضار والممارسات الخاطئة داخل مجتمع VirusTotal.

- تحديثات دورية: تضمنالمنصة توفير توقيعاتمحدثةمخصصة بالبرامجالخبيثةونتائجمسحعناوينURLمنخلالالتحديثالمتكررللمنتجات الواقية للفيروسات، والقدرة على كشف التهديدات والتنبة إليها فيالوقتالمناسب.

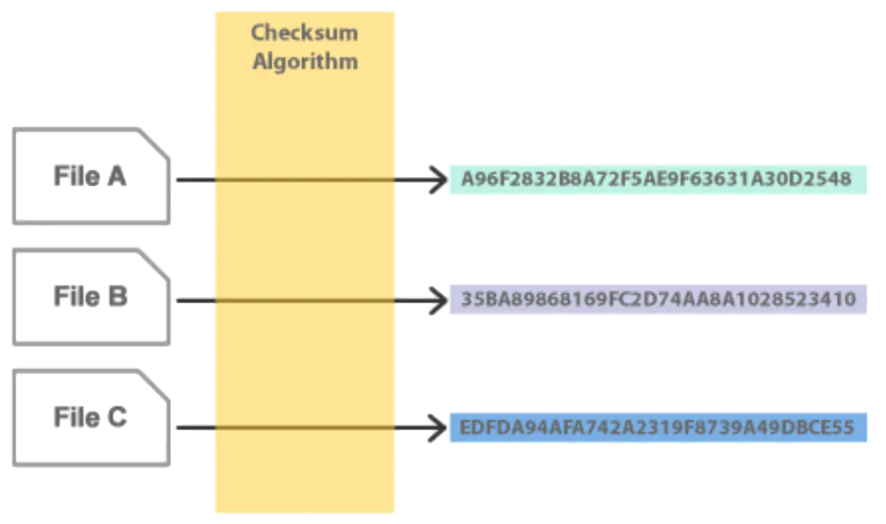

التحقق من نزاهة التنزيل باستخدام

انقر هنا لمعرفة تفاصيل تطبيق Checksums والتحقق من سلامة البرامج:

من الممكن التحقق من سلامة البرامج باستخدام تطبيق Checksums. سيخبرك هذا فقط أنه تم تنزيل الملف بشكل صحيح دون أخطاء. لن يخبرك إذا كان بإمكانك الوثوق بالتنزيل! إذا كنت قد اتبعت بالفعل أيًا من خطوات التحقق أعلاه، فأنت لست بحاجة إلى ذلك.

الفحص هو سلسلة فريدة من نوعها تم إنشاؤها من بيانات الملف باستخدام إحدى الخوارزميات. يتم استخدامه للتحقق من سلامة الملفات أثناء عمليات النقل والتحويل. فيما يلي شرح لطريقة عملها:

- البدء بإنشاء Checksum: تقوم الخوارزمية بمعالجة الملف لتوليد سلسلة ثابتة الطول (checksum).

- 2. التحقق: بعد التنزيل، قم بإنشاء Checksum جديد للملف. قم بمقارنته بالنص الأصلي المطروح. إذا كانت النسختان متطابقتين، يكون الملف سليماً؛ إذا لم يكن الأمر كذلك، فسيتم إفساده أو العبث به.

أمثلة:

- قم بتحميل الملف والـ Checksums الواردة:

- ملف: software.zip

- تم توفير Checksums: e3b0c44298fc1c149afbf4c8996fb9227ae41e4649b934ca495991b7852b

- قم بإنشاء checksum للملف الذي تم تنزيله: File: software.zip

- الناتج: e3b0c44298fc1c149afbf4c8996fb92427ae41e4649b934ca495991b7852b855

- قارن الـ Checksums: إذا كانت مطابقة، فإن الملف آمن؛ إذا لم يكن كذلك، فإنه مشبوه.

التحقق من صحة التنزيل

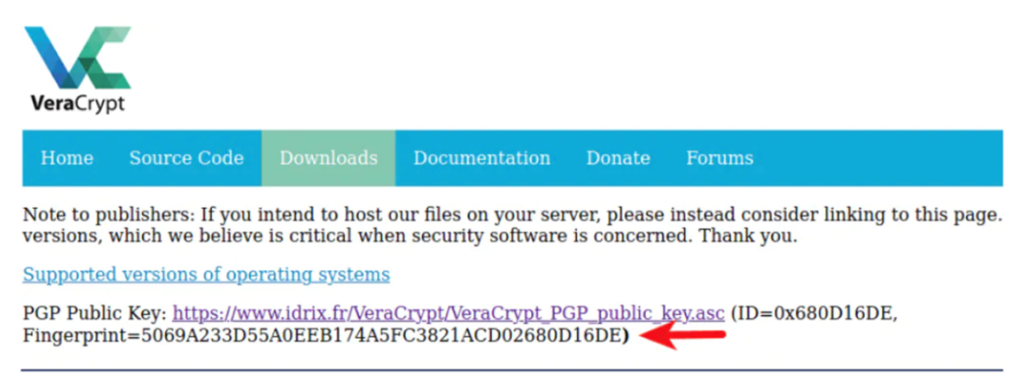

انقر هنا لمعرفة تفاصيل التحقق من صحة التنزيل باستخدام مفاتيح PGP العامة:

منالممكنأيضًاالتحققمنأنالبرنامجتمإنشاؤهبواسطةمطور برامجمعين. هذا ممكن عنطريقالتحققمنبصمةالإصبعباستخداممفتاحPGPالعاملمطورالبرنامج. فيمايليرابطمفيدللتحققمنتوقيعPGP https://keepassxc.org/verifying-signatures

التصفح الآمن

يمكن للمواقع الإلكترونية تتبعك عبر الإنترنت بقدرة عالية. تحقق من Blacklight، وهو موقع ويب للخصوصية (على سبيل المثال، www.oxfam.org) لمعرفة كيفية حدوث ذلك بالضبط. رابط: https://themarkup.org/blacklight

عناوين IP و VPNs

من إحدى الطرق التي يتم التعرف عليك بها على الإنترنت أثناء تصفحك هو عنوان IP الخاص بك. عنوان IP هو سلسلة من الأرقام التي تحدد أي جهاز على شبكة جديدة. تستخدمها أجهزة الكمبيوتر للتواصل مع بعضها البعض عبر الإنترنت وعلى الشبكات الأخرى.

- يقوم عنوان الـ IP العام على الإنترنت بتعريفك على الانترنت، بحيث يمكن العثور على جميع المعلومات التي تبحث عنها.

- يتم استخدام عنوان IP خاص بكل جهاز داخل شبكة خاصة لإنشاء اتصال آمن بالأجهزة الأخرى على الشبكة. هذه الخصوصية هي التي تفسر بالضبط سبب إمكانية طباعة المستندات لاسلكيًا إلى طابعة منزلك، لكن لا يمكن لجارك إرسال الملفات إليها عن طريق الخطأ.

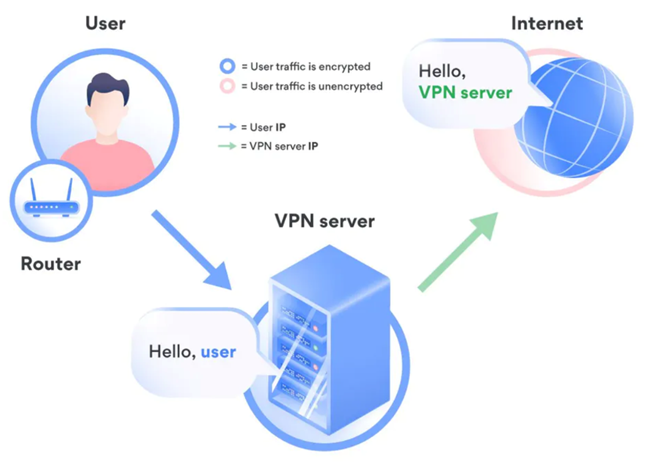

يمكن لشبكة VPN والتي تعني “الشبكة الافتراضية الخاصة” إخفاء عنوان الـ IP العام الخاص بك – وإليك الطريقة:

- الاتصال المشفر Encrypted Connection: عند الاتصال بشبكة VPN، فإنه ينشئ اتصالًا مشفرًا (أو «مساراً») بين جهازك وخادم الـ VPN.

- عنوان الـ IP التابع للخادم (للسيرفر): يتم توجيه حركة المرور عبر الإنترنت من خلال خادم الـ VPN، والذي يبين لك أحد عناوين IP الخاصة به.

- حجب هويتك: ترى مواقع الويب والخدمات عبر الإنترنت عنوان الـ IP الخاص بخادم VPN بدلاً من عنوان IP الحقيقي الخاص بك، مما يخفي موقعك وهويتك الحقيقية.

يمكنك استخدام اختبار تسريب WebRTC لمعرفة ما يحدث عند تغيير IP الخاص بك. رابط: https://browserleaks.com/webrtc

هل تفكر باستخدام VPN بشكل مجاني لتوفير التكاليف؟ ليست فكرة جيدة! تشكل شبكات VPN المجانية مخاطر أمنية (بشكل عام، إذا كانت مجانية، فأنت في هذا الحالة البضاعة!). انظر فيما يلي إلى بعض هذه المخاطر المحدقة أدناه:

- جمع البيانات وبيعها:

- إن شبكات VPN المجانية (التي تعرض عليك الخدمة بشكل مجاني تماما) تجني الأموال من خلال جمع بياناتك وبيعها للمعلنين أو الأطراف الثالثة الأخرى. هذا يتناقض أساساً مع الغرض من استخدام VPN لحماية الخصوصية. ولذلك يحبذ استخدام نوع موثوق من الـ VPN وهذا يكون غالباً مقابل المال.

- تشفير ضعيف:

- تستخدم بعض شبكات VPN المجانية طرق تشفير ضعيفة أو قديمة، والتي يمكن كسرها أو اختراقها بسهولة، مما يعرض بياناتك للمتسللين والتهديدات الأخرى.

- البرامج الخبيثة:

- قد تأتي شبكات VPN المجانية مجمعة ببرامج ضارة أو خبيثة أو إعلانات يمكن أن تضر بجهازك أو تسرق معلوماتك الشخصية.

- المزايا المحدودة للأمان:

- غالبًا ما تغيب مزايا الأمان المتقدمة مثل المفاتيح الفتاكة (التي تقطع اتصال الإنترنت الخاص بك إذا لم يتسنى اختراق الـ VPN) وحماية تسريب الـ DNS (نظام يتضمن اسم المجال)، مما يجعلك أكثر عرضة للهجمات وتسريب المعلومات.

- حدود النطاق الترددي:

- عادةً ما تحتوي شبكات الـ VPN المجانية على حد أقصى متعلق بالنطاق الترددي Brandwith limit، مما قد يبطئ اتصال الإنترنت، ويجعل البث أو تنزيل الملفات الكبيرة أكثر صعوبة.

- ممارسات الأعمال المشبوهة:

- قد يتم تشغيل بعض شبكات الـ VPN المجانية من قبل شركات مشبوهة وغير موثوقة، أو حتى من قبل قراصنة يتطلعون إلى استغلال المستخدمين.

- تعرض السيرفر لضغط مفرط Server overload:

- تحتوي شبكات الـ VPN المجانية عادةً على عدد أقل من الخوادم، والتي يمكن أن تتعرض لضغط مفرط من حيث وجود مستخدمين بشكل زائد عن اللزوم، مما يؤدي إلى بطء في السرعة وحدوث اتصالات غير موثوق بها.

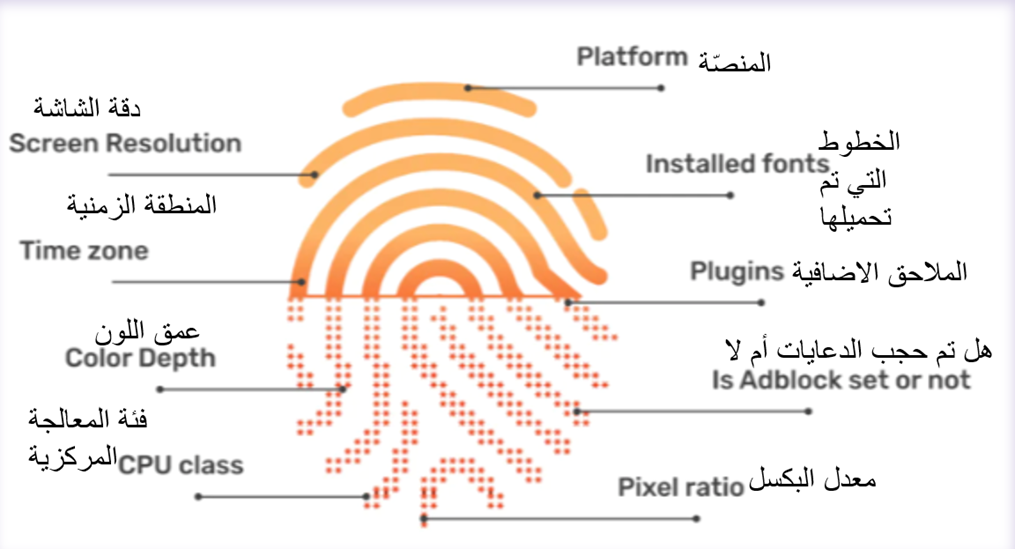

متصفح بصمات الأصابع

البصمات هي عندما تستخدم مواقع الويب جافا سكريبت JavaScript متعلق بمتصفح وجهاز المستخدم. عندما يتم نسج هذه المعلومات معا وتشبيكها، فإنها تكشف عن مزيج فريد من المعلومات التي تشكل «بصمة رقمية خاصة بالمستخدم». يمكن تتبع بصمة المتصفح عبر جلسات التصفح، حتى عندما يدخل المستخدم في تصفح خفيّ أو يستخدم شبكة VPN للوصول إلى موقع معين. (لذلك يمكن أن يتم تتبعك عبر بصمات الأصابع بغض النظر عن عنوان الـ IP الخاص بك!).

تحقق من أداة البصمات لجامعة ليل Lille University’s fingerprinting tool لمعرفة ما إذا كان لها بصمة فريدة. يرجى ملاحظة أن عليك القيام بهذا الاختبار فقط إذا كنت سعيداً بوضع ملفات تعريف الارتباط في متصفحك من قبل جامعة ليل و/أو التعرف على كيفية إزالتها (حذفها). تحرك عبر الأسهم

إلى الأسفل وشاهد مختلف نقاط البيانات التي تم استخدامها للتعرف على المتصفح الخاص بك.

هناك بعض الطرق للتخفيف من تقنيات بصمات المتصفح، ولكن حتى هذه ليست مضمونة. من الإشارات التي يمكن أن تساعدك على التذكر D – B E S T – > أو الأحرف الأولى من الأجهزة Devices والمتصفحات Browsers والإضافات Extensions والإعدادات Settings و التور “TOR” باللغة الإنجليزية.

يمكن أن يساعد استخدام متصفحات متعددة ولكن التتبع عبر المتصفح يمكن أن يهزمها. تعتمد هذه التقنية على الكود الذي يوجه المتصفحات لأداء مجموعة متنوعة من المهام. هذه المهام، بدورها، تعتمد على موارد نظام التشغيل والأجهزة – بما في ذلك بطاقات الرسومات، وأنواع المعالجة المركزية المتعددة، والبطاقات الصوتية، والخطوط المثبتة – التي تختلف قليلاً عن كل جهاز كمبيوتر. يمكن لهذه التقنية ربط هويات التصفح المتعددة.

نظرًا لأن مواقع الويب يمكنها استخدام بصمات المتصفح بشكل متشابك، إذا كنت تريد حقًا منع التتبع أو التصفح من ورائك، فيتمثل أفضل خيار في استخدام أجهزة منفصلة.

من الطرق الأخرى لتقليل الإشارات الواردة هي إيقاف تشغيل الـ JavaScript وبالتالي حظر وظائف/إمكانيات المتصفحات تماماً، مثل HTML أو “كانفاس” أو المحتوى الصوتي، والتي تستخدم عادة في أخذ بصمات المتصفح. ومع ذلك، فإن العديد من المواقع لن تتمكن من التحميل بشكل صحيح بدون هذه التقنيات، ويمكن أن تمر تجربة التعامل أو التصفح على الانترنت بمعاناة. تقدم بعض المتصفحات أيضاً استراتيجيات لتخفيف بصمات التصفح كخاصية موجودة فيها. على سبيل المثال، يمنح Firefox المستخدمين خيار حظر طلبات الطرف الثالث إلى المواقع المعروفة باستخدام بصمات الأصابع. يوفر هذا حماية إضافية، لكن مع عدم القدرة على التقاط الـ Scripts من الطرف الأول.

يمكن ضبط بعض ملحقات المتصفح لتعطيل الـ JavaScript، والذي يمكن أن يتم استخدامه للتعرف عليك. هناك أيضًا ملحقات متصفح أخرى يمكنها انتحال الملحقات المضافة، ووكيل المستخدم user agent الخاص بالمتصفح، ولكن عليك توخي الحذر لأن هذه يمكن أن تجعل المتصفح الخاص بك قادرة أكثر للتعرف عليك.

يمكن أن يساعد استخدام TOR في الوقاية من بصمات الأصابع لأن TOR يعطّل الـ JavaScript والملحقات المضافةPlugins التي قد تسمح بحدوث بصمات الأصابع. ومع ذلك، إذا كنت تستخدم Safari أو Firefox أو Chrome لبعض المواقع، أو TOR للمواقع التي نرغب فيها بعدم الكشف عن هويتنا إطلاقاً، ففي هذه الحالة، يمكن لموقع الويب الذي يستخدم بصمات المتصفح بشكل متقاطع إنشاء معرّف مستقر وفريد يمكنه ربط هويات التصفح مع بعضها البعض.

لحسن الحظ، لا يعمل التتبع المتقاطع للمتصفح ضد الأشخاص الذين يستخدمون التحميل الافتراضي لمتصفح TOR. ومع ذلك، يقوم بعض الأشخاص بتعديل تركيباتهم الخاصة بـ TOR بحيث تستوعب قدرات رسوم WebGL وتعاينها، واللازمة في مواقع الألعاب أو وجهات أخرى عبر الإنترنت. في حين أن هذه التعديلات قد تجعل متصفح TOR أكثر قابلية للاستخدام، إلا أنها قد تجعله أيضًا أقل مناعة ضد تقنيات البصمات.

نظراً لأن المستخدمين لديهم أحجام شاشة مختلفة، فإن إحدى طرق التأكد من عدم وجود اختلافات واضحة للبيان هي جعل الجميع يستخدم نفس حجم النافذة. إذا قمت بتكبير نافذة المتصفح، فقد ينتهي بك الأمر بأن تكون الوحيد الذي يستخدم متصفح TOR في هذه الدقة المحددة، وبالتالي هناك مجازفة أكبر بأن يتم التعرف عليك أون لاين.

ملحقاتالمتصفحالمفيدة: uBlock Origin

uBlock Origin هو مانع واسع الطيف، يمكنه حظر النصوص وخوادم الطرف الثالث، والتي يمكن أن تعرضك للبرامج الخبيثة أو لمخاطر التتبع.

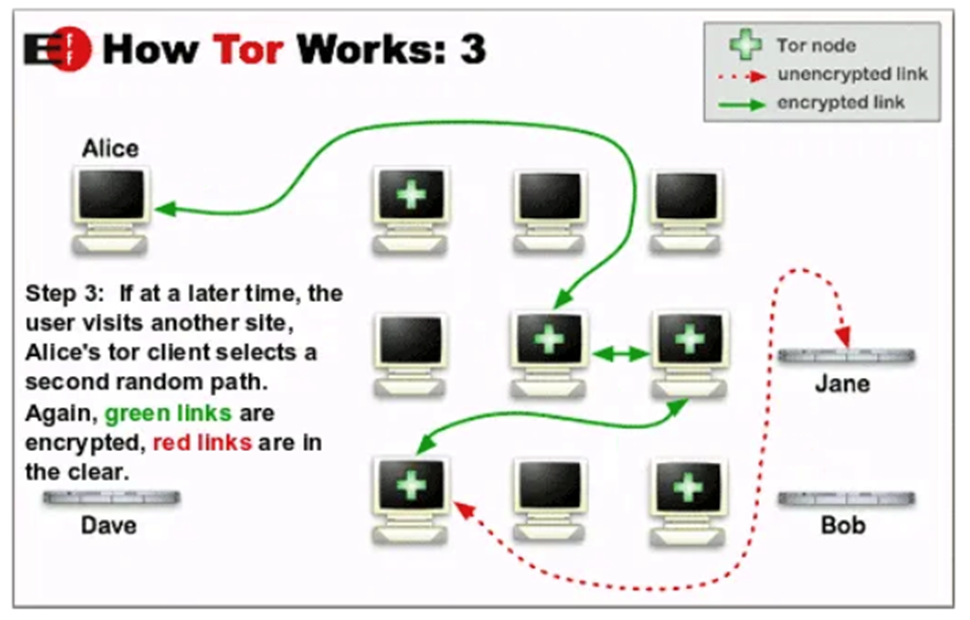

استخدام شبكة تور Tor

شبكة Tor هي نظام مصمم لمساعدة الأشخاص على تصفح الانترنت بشكل مجهول وآمن. يشار إلى «Tor» باعتباره الراوتر الذي يتضمن شرائح تشبه شرائح البصل، ويعمل بشكل مشابه: يمكن إحاطة نشاطك على الانترنت من خلال شرائح (أشرطة) متعددة من التشفير. إليكم شرح طريقة عمل ذلك بخطوات:

- الاتصال بشبكة “تور” Tor: عند فتح متصفح Tor، فإنه يتصل بشبكة Tor، التي تتكون من آلاف الخوادم المدارة بشكل تطوعي حول العالم.

- توجيه مسار المرور الخاص بك: بدلاً من الاتصال مباشرة بموقع الويب الذي تريد زيارته، يرسل متصفح Tor طلبك من خلال سلسلة من ثلاثة خوادم (سيرفرات) مختلفة (تسمى «مرحلات Relays») في شبكة Tor. كل مرحِّل يعرف فقط المرحِّل السابق والتالي، وليس المسار بأكمله أو الوجهة النهائية. هذا يخلق تلقائياً طبقات (أشرطة) متعددة من التشفير، مثل شرائح البصل.

- الوصول إلى موقع الويب: يسمّى آخر مرحّل من المرحلات «حبكة الخروج». يعمل ذلك عبر فك تشفير الطبقة الأخيرة من طبقات التشفير، ويرسل الطلب الصادر عنك إلى الموقع. يرى موقع الويب فقط عنوان الـ IP لحبكة الخروج، وليس عنوان الـ IP الحقيقي الخاص بك، مما يضمن الحفاظ على خصوصية هويتك وموقعك.

لماذاTorجيدللتصفحالآمن؟

- حجب الهوية: من خلال توجيه حركة المرور الخاصة بك عبر مرحلات متعددة، وإخفاء عنوان الـ IP الخاص بك، يجعل متصفح Tor من الصعب جدًا على أي شخص تتبع أنشطتك عبر الإنترنت.

- التشفير: تضمن طبقات التشفير المتعددة أن بياناتك آمنة أثناء انتقالها عبر شبكة Tor، وتحميها من التنصت (الرقابة عليها).

- تجاوز الرقابة: يمكن أن يساعدك “تور” Tor في الوصول إلى مواقع الويب التي قد يتم حظرها في بلدك، مما يوفر طريقة لتجاوز الرقابة وحرية الوصول إلى المعلومات.

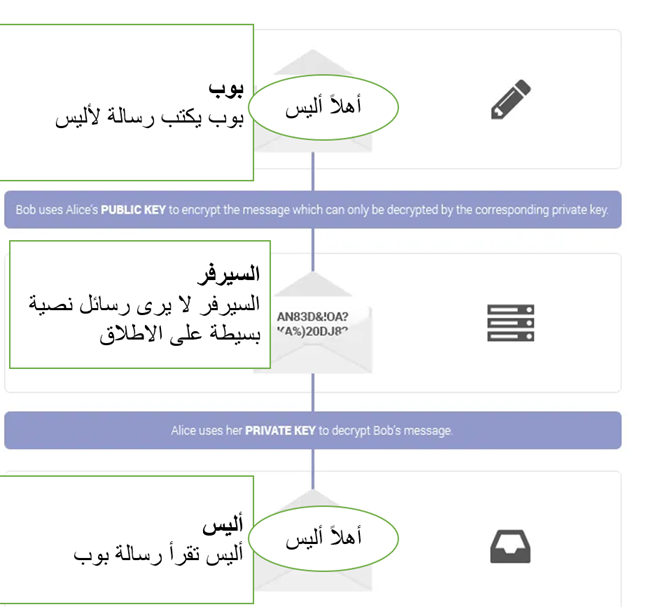

وسائل التشفير

منطق التشفير من طرف إلى طرف (E2E): يرسل بوب هذه الرسالة المشفرة عبر الإنترنت العام (على الملأ). قد يمر في طريقه عبر خوادم متعددة، بما في ذلك تلك التابعة إلى خدمة البريد الإلكتروني التي يستخدمونها وإلى مزودي خدمة الإنترنت. وعلى الرغم من أن هذه الشركات قد تحاول قراءة الرسالة (أو حتى مشاركتها مع أطراف ثالثة)، فمن المستحيل عليها تحويل النص المشفّر إلى نص عادي يمكن قراءته. فقط الفتاة أليس تستطيع القيام بذلك عبر مفتاحها (رمزها) الخاص عندما يصبح في صندوق الوارد الخاص بها، ذلك لأن أليس هي الشخص الوحيد القادر على الوصول إلى مفتاحها الخاص. عندما تريد أليس الرد، فإنها ببساطة تكرر العملية، وتشفّر رسالتها إلى بوب باستخدام مفتاح بوب العام.

في المقابل، يؤمن تشفير العميل إلى الخادم (C2S) البيانات فقط أثناء الانتقال بين جهاز بوب والخادم (السيرفر) الخاص بالمزود Provider. يضمن هذا التشفير أن أي بيانات يتم اعتراضها أثناء الطريق (العبور) لا يمكن قراءتها بسهولة من قبل الأطراف غير المخول لها. ومع ذلك، فبمجرد وصول البيانات إلى الخادم، فإنه يتم فك تشفيرها، وربما تكون عُرضة للوصول من قبل الخادم نفسه أو أي شخص لديه إمكانية الوصول إلى الخادم. يتم استخدام هذه الطريقة بشكل شائع في التطبيقات التي يكون فيها مزود الخدمة بحاجة إلى معالجة أو تخزين بيانات المستخدم، مثل لبريد الإلكتروني أو التخزين السحابي (كلاود).

مصدر الصورة: protonmail.com

مسائل متعلقة بتشفير من طرف إلى طرف: أي من هذه العبارات غير صحيح؟

- التشفير من طرف إلى طرف لا يحمي البيانات الوصفية الخاصة بالاتصالات.

- يمكن اختراق تطبيقات المراسلة من خلال التشفير من طرف إلى طرف.

- لن تتمكن الحوسبة الكمومية من قطع الاتصال الحاصل في التشفير من طرف إلى طرف.

- قد لا تكون اتصالاتك محمية من قبل التشفير من طرف إلى طرف إذا قمت بدعمها في كلاود.

انقر هنا لرؤية الإجابة:

The incorrect statement is number 3 (quantum computing will not be able to break E2EE communications).

Quantum computing poses a significant threat to current encryption methods, including end-to-end encryption (E2EE). Traditional encryption algorithms, such as RSA and ECC, rely on the difficulty of factoring large numbers or solving discrete logarithm problems, which are computationally infeasible for classical computers to break within a reasonable time frame. However, quantum computers, using algorithms like Shor’s algorithm, can solve these problems exponentially faster, potentially breaking these encryption schemes. Despite this, the cryptographic community is actively developing and researching quantum-resistant algorithms, also known as post-quantum cryptography. These algorithms are designed to be secure against both classical and quantum attacks. Once standardized and widely adopted, they can provide a level of security that even quantum computers cannot easily compromise. Therefore, while quantum computing presents a challenge to current E2EE methods, advancements in cryptography are expected to address these vulnerabilities, ensuring the continued security of encrypted communications.

نقاط الضعف الأخرى

حتى عندما نستخدم أدوات أمنية جيدة، يمكن أن تكون اتصالاتنا وموقعنا وهويتنا عرضة للخطر. يتضح ذلك، في دراسة الحالة الواردة أدناه، حيث تخلى ProtonMail عن بيانات أحد الناشطين:

ProtonMail case study link: https://www.wired.com/story/protonmail-amends-policy-after-giving-up-activists-data/

هل يمكنك استخدام برمجيات أخرى تتضمن نقاط ضعف صفرية؟ ما هي؟ يمكنك التحقق في الفيديو أدناه:

الخصوصية حسب التصميم (بدلاً من الخصوصية بالوعد)

مبدأ الأمن والسلامة الرقميين الموجه لاختيار الأدوات هو «اختيار الخصوصية حسب التصميم».

يغطي التصميم جميع خيارات التصميم المختلفة لبرنامج معين (الإعدادات الافتراضية، والوظائف الكاملة، والتشفير من طرف إلى طرف) ولكن أيضًا الممارسات التجارية للشركة التي تطور أداة أمان. إذا كان لدى الموظفين الذين يقفون وراء أداة معينة سجل شنيع فيما يتعلق باحترام الخصوصية، فمن غير المرجح أن يكونوا قد غيروا طريقة عملهم.

يجب عليك أيضاً التفكير في البيئة الاجتماعية الأوسع. على سبيل المثال، قد تكون أداة الاتصال آمنة للغاية ولكن إذا لم يستخدمها أحد في بيئتك أو كان استخدامها معقدًا للغاية، فربما من غير المجدي محاولة إقناع الآخرين باستخدامها.

يمكن أن تكون البرمجيات مفتوحة المصدر (Opensource software) هامة من حيث تحديد نقاط الضعف الكامنة. ومع ذلك، فإن المصدر المفتوح يعني دائماً أن كون الأمر آمن هو مجرد عامل واحد يجب أخذه في الاعتبار. وإذا لم يتم تطوير أداة معينة أو تحديثها، فسيتلقى أهمية أكبر

رسائل آمنة

يعد الاستخدام الآمن لوسائل التواصل الاجتماعي وتطبيقات المراسلة أمر ضروري إذا أردنا الحفاظ على أمننا وسلامتنا عبر الإنترنت. فيما يلي بعض الاستراتيجيات الرئيسية التي يُنصح باتباعها خلال التواصل اليومي.

يمكنك حماية رسائلك في طرفيّ الاتصال الخاص بك بتفعيل التشفير من طرف إلى آخر. بهذه الطريقة يمكن حماية رسائلك برموز خاصة، والتي لا يعرفها سواك أنت والمستلم (المستلمون) فقط. لا يمكن حتى لمطوري التطبيقات الوصول إلى الرسائل بهذه الطريقة.

إذا كنت تستخدم Signal أو WhatsApp (شخصي) أو iMessage أو Google Messages (مع تشغيل خدمات الاتصالات الغنية (RCS)، يحدث التشفير من طرف إلى طرف بشكل تلقائي.

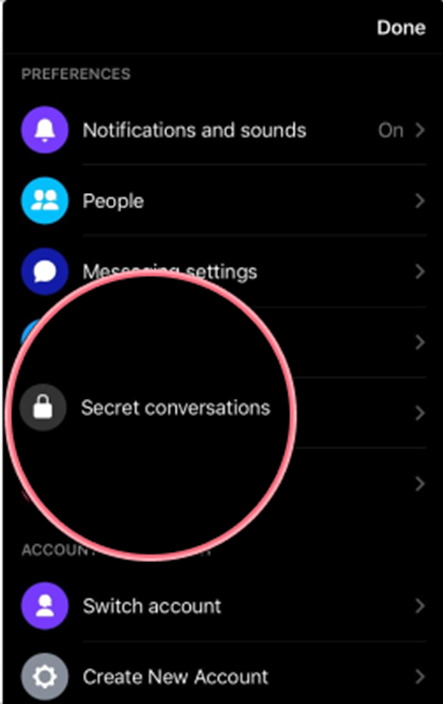

يقدم الماسنجر Facebook Messenger و Telegram أيضاً نظام التشفير من طرف إلى طرف.

تخضع التطبيقات الأخرى لسياسات متنوعة. ننصحك أن تفحص ولا تتعجّل! ولا تخف من استخدام تطبيق آخر تعرف أنه أكثر أمانًا.

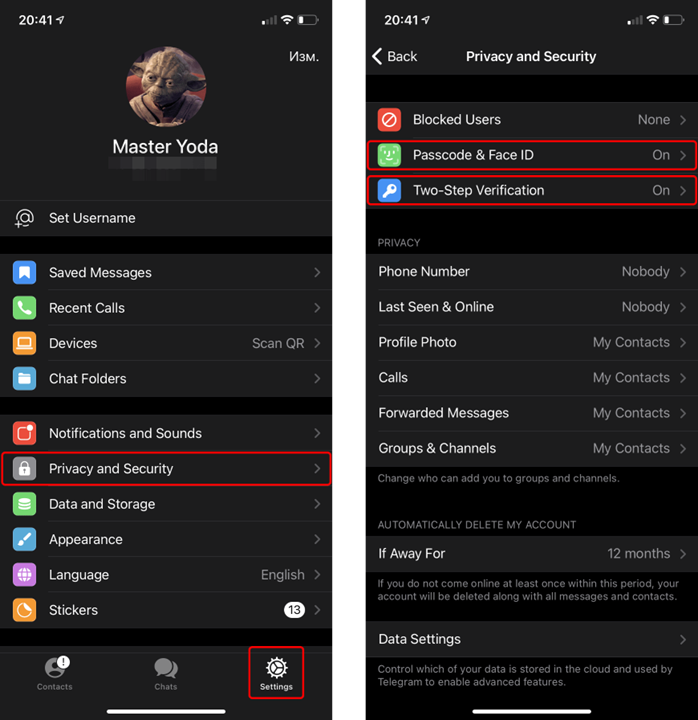

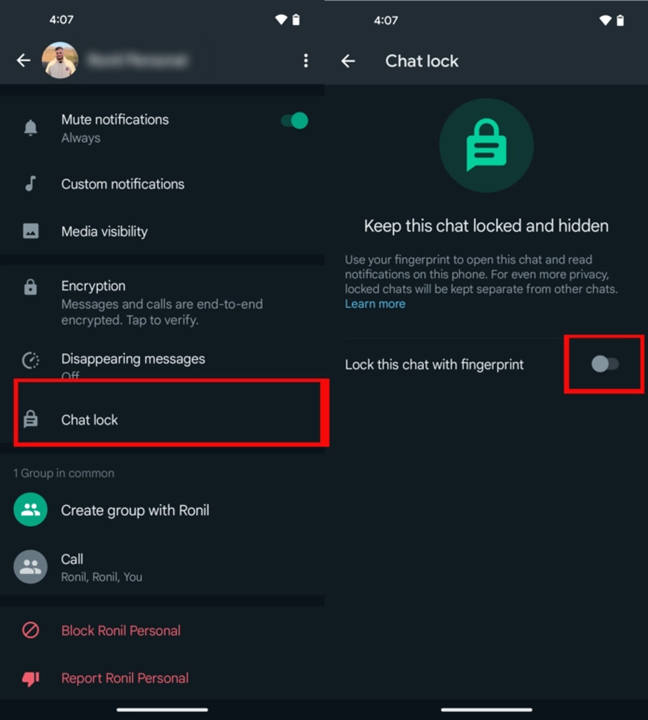

يمكنك أيضاً حماية التطبيق أو الدردشة (التشات) التي تستخدمها. للحفاظ على محادثاتك بشكل غير قابل للقراءة أمام الآخرين، يمكنك قفلها خلف رمز المرور أو اتباع اجراءات أمنية أخرى، مثل شاشة قفل هاتفك Lock Screen.

يتيح لك WhatsApp قفل التطبيق بأكمله أو الدردشات الفردية (التشات بين طرفين). ابحث عن هذه الخيارات في إعدادات التطبيق تحت بند «الخصوصية».

يمكنك إعلام التطبيق الذي تستخدمه بأن يجعل الرسائل تختفي بعد قراءتها. يمكن أن يساعد ذلك في الحفاظ على خصوصية اتصالك، حتى لو كان جهازك بحوزة أو تحت سيطرة شخص آخر.

في الماسنجر Facebook Messenger، يمكنك إجراء محادثة «سرية» لتمكين التشفير من طرف إلى طرف. ما عليك سوى النقر فوق زر المعلومات في الجزء العلوي من الدردشة، واختيار ميزة «االمحادثات السرية».

تقدم WhatsApp و Signal و Telegram أيضًا خيار الرسائل المختفية.

على أجهزة iPhone، يمكنك إدارة المحادثات القديمة في التطبيق الخاص بالرسائل عبر ضبط الإعدادات تحت «رسائل» و «حفظ الرسائل».

أمن المهم أيضاً أن تكون على دراية بمن يمكنه الاتصال بك! تتيح لك بعض تطبيقات المراسلة وتطبيقات وسائل التواصل الاجتماعي خاصية التحكم في الجهة التي يمكنها التفاعل معك. يمكن أن تكون هذه الاعدادات ذات جدوى.

على سبيل المثال، في إعدادات «الخصوصية والأمن» التابعة لـ Telegram، يمكنك التحكم في مدى كونك مرئياً (ظاهراً) أون لاين، وصورة ملفك الشخصي (البروفايل) وعضويتك في مجموعات.

تحقق من الإعدادات المماثلة في التطبيقات الأخرى أيضاً وفحص.